Bezpieczne i anonimowe przeglądanie sieci

Autor: NETStudio Igor Brzeżek, publikacja: 2016-05-25

Ochrona ruchu HTTP, czyli, mówiąc po ludzku, podniesienie poziomu bezpiecznego surfowania po Internecie to temat cięgle przewijający się w branży IT. Każdy z nas chce, aby jego działania w sieci takie, jak przeglądanie stron WWW, użytkowanie forów, chatów i innych dostępnych zasobów było jak najbardziej bezpieczne i anonimowe. Bezpieczeństwo i anonimowość to dwie różne sprawy, a dodatkowo samo bezpieczeństwo można różnie rozpatrywać. Dla jednych to bezpieczeństwo techniczne czy antywirusowe, dla innych ochrona danych wprowadzanych w internetowych formularzach czy wreszcie sama transmisja danych i obawy o podglądanie ruchu tego, co robimy, z jakich zasobów korzystamy.

Serwisy internetowe takie, jak strony WWW czy fora mają różny stopień ochrony, najczęściej przez szyfrowane połączenie (https://). Jednak, co zostało opisane dalej, nie zawsze serwis internetowy oferuje pełną ochronę danych. Nawet jeśli tak jest, i transmisja jest szyfrowana, to nadal jesteśmy narażeni na podglądanie choćby tego, z jakich stron czy zasobów korzystamy. Możliwość taką ma dostawca Internetu czy ktoś inny pracujący w sieci lokalnej, do jakiej jest podłączony nasz komputer, tablet, smartfon. Nie będziemy wchodzić tu w szczegóły techniczne możliwości podglądania ruchu sieciowego, tylko przyjmiemy, że nie jest to problemem. Dobrym rozwiązaniem zagadnienia naszej anonimowości i poufności jest darmowa, zintegrowana przeglądarka internetowa Tor Browser Bundle.

Tor Browser Bundle jest samodzielną przeglądarką internetową dla systemów Windows, Linux i Mac. Program można pobrać i zainstalować, a następnie cieszyć się szyfrowanym połączeniem do sieci TOR. Dzięki takiemu rozwiązaniu zapewniamy sobie szyfrowane połączenie do zdalnych serwerów WWW czy FTP, co pozwoli ukryć treść naszego ruchu przed np. lokalnym dostawcą Internetu czy lokalną siecią, do jakiej akurat jest podłączony nasz komputer. Tor Browser Bundle to prawie wszystko, co potrzebujemy, aby w miarę bezpiecznie i anonimowo surfować po sieci. Prawie, bo pozostaje jeszcze DNS, który może sprawić kłopoty z bezpieczeństwem, co opisano w dalszej części artykułu.

Sieć TOR jest zbiorem wielu komputerów pracujących jako routery (przekaźniki) dla dostępu do Internetu z naszej przeglądarki. Zapewnia szyfrowanie transmisji i wysoki stopień anonimowości.

Zasada działania przeglądarki Tor jest taka, że łączy się ona z losowo wybranym węzłem sieci Tor, ten węzeł łączy się z kolejnym itd., aż do serwera docelowego. Standardowo co 10 minut ścieżka połączenia jest zmieniana. Prawie cała transmisja w sieci Tor jest szyfrowana. Prawie, ponieważ ostatni węzeł łączy się z serwerem docelowym (np. serwerem WWW), który może nie obsługiwać połączenia szyfrowanego. Ostatni węzeł nosi nazwę punktu wyjściowego (ang. Tor Exit Node). Ten punkt wyjściowy jest dość słabym elementem całości, ponieważ można samodzielnie takowy skonfigurować i prowadzić inwigilacje, czyli podsłuchiwanie ruchu. Niemniej jednak przed lokalnym dostawcą lub siecią LAN przeglądarka i sieć Tor dość dobrze nas zabezpiecza.

Dodatkowo, każdy węzeł spełnia rolę serwera proxy, pośrednicząc w transmisji oraz podmieniając źródłowy adres IP na swój. Ta funkcjonalność wprowadza wysoki stopień anonimowości połączenia.

Sama przeglądarka Tor Browser Bundle jest łatwa do instalacji, a zbudowana jest na bazie popularnego FireFox. Poniżej przedstawiono proces instalacji i konfiguracji.

Pobieranie i instalacja

1. Wchodzimy na stronę https://www.torproject.org/.

2. Przechodzimy do sekcji DOWNLOAD.

3. Wybieramy język oraz system operacyjny, na jakim pracujemy (powinno się to odbyć automatycznie), a jeśli tak się nie odbywa, mamy podane linki MAC, Linux.

4. Pobieramy i zapisujemy plik instalatora.

5. Uruchamiamy instalatora, wybieramy język i miejsce instalacji, a następnie klikamy w Instaluj. Po chwili mamy zainstalowany Tor Browser Bundle. Ikona taka jak poniżej powinna pojawić się na pulpicie.

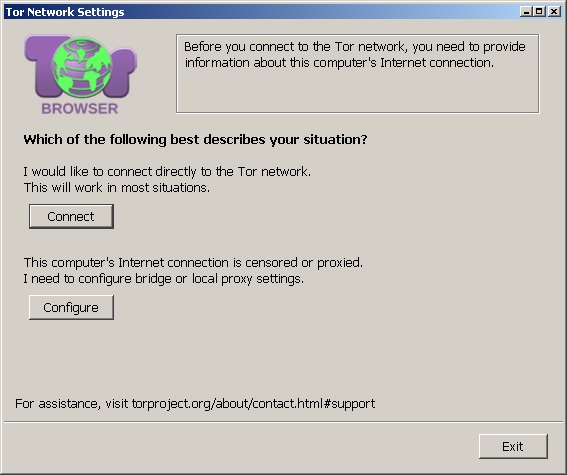

Przy pierwszym uruchomieniu pojawi się mały konfigurator, w którym spokojnie możemy kliknąć przycisk Connect. Przycisk Configure przenosi nas do konfiguracji wielu ustawień sposobu działania przeglądarki i połączeń sieciowych, ale możemy to sobie odłożyć na później.

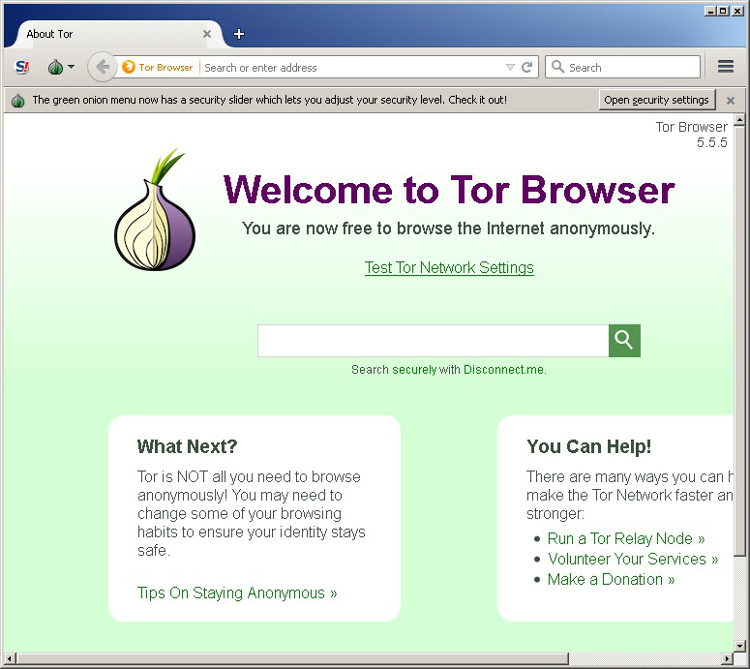

Po uruchomieniu pojawia się przeglądarka bardzo podobna do FireFox. Przeglądarka od razu jest gotowa do pracy, aczkolwiek możemy dokonać małej konfiguracji wykonywanych połączeń i sposobu działania. Przeglądarka ma minimalny interfejs z minimalną liczbą przycisków i opcji.

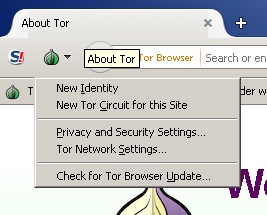

W lewym górnym rogu mamy do dyspozycji przycisk z symbolem cebuli - pod nim kryje się menu z niezbędnymi opcjami połączeń sieciowych i zabezpieczeń, jakie możemy ustawiać według własnych potrzeb oraz wymagań sieci, w której aktualnie znajduje się nasz komputer.

New Identity - powoduje całkowity restart przeglądarki i utworzenie nowego połączenia do sieci Tor (zostanie nawiązane nowe połączenie i zmieni się adres IP), czyli zamknięcie wszystkich kart i utratę niezapisanych danych, wszystkie strony zostaną zamknięte, a przeglądarka wystartuje z jedną pustą zakładką.

New Tor Circuit for this site - restart połączenia tylko dla aktualnej karty (jak poprzednio zostanie nawiązane nowe połączenie i zmieni się adres IP), czyli strona w karcie się przeładuje, co spowoduje utratę niezapisanych danych, reszta strony i kart nie jest przeładowywana.

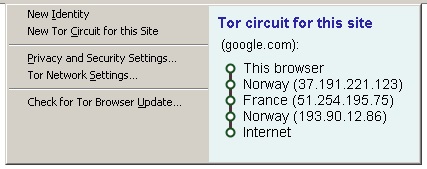

Po wejściu na dowolną stronę internetową menu nieco się zmienia i po prawej stronie pokazuje sieć aktualnych połączeń (tylko dla aktualnej karty!), co omówimy nieco później.

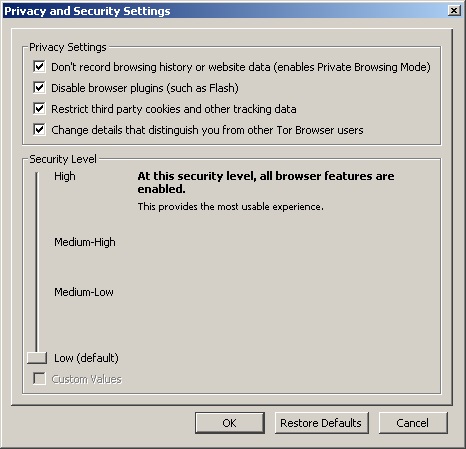

Privacy and Security Settings - tutaj znajdują się najważniejsze ustawienia związane z bezpiecznym przeglądaniem Internetu.

Don't record browsing... - przeglądarka nie zapisuje historii przeglądanych stron, haseł, formularzy itd.

Disable browser plugins... - wyłączenie wszelakich wtyczek (może powodować nieprawidłowe wyświetlanie stron).

Restrict third... - próbuje blokować śledzenie działania klienta za pomocą tzw. ciasteczek (ang. cookies).

Change details... - próbuje oszukiwać systemy zbierające elektroniczne odciski palców.

Generalnie powyższe opcje powinny być włączone, chyba że strony nie ładują się prawidłowo. W takim wypadku należy sprawdzić, jaka opcja powoduje nieprawidłowe działania strony i opcje tę wyłączyć.

Kolejne opcje okna zabezpieczeń to poziom prywatności Security level przedstawiony w postaci suwaka. Im wyżej położony suwak, tym wyższe i lepsze zabezpieczenia, niestety jednocześnie z większą liczbą stron mogą pojawić się problemy. Jeśli takowe nastąpią, należy obniżyć poziom zabezpieczeń o jeden i sprawdzić działanie strony.

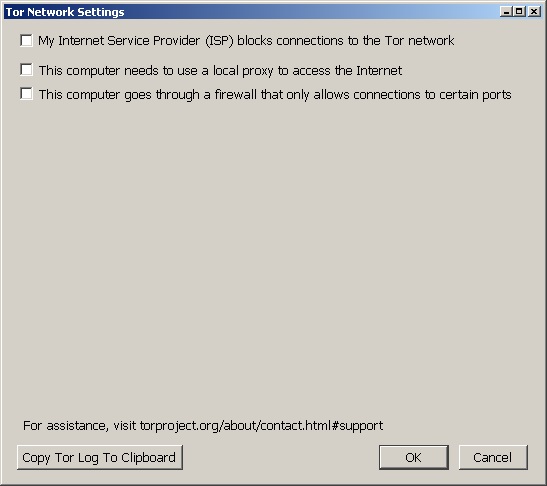

Tor Network Settings - opcje połączeń sieciowych pozwalają ustawić sposoby łączenia się do sieci lokalnej oraz do sieci TOR.

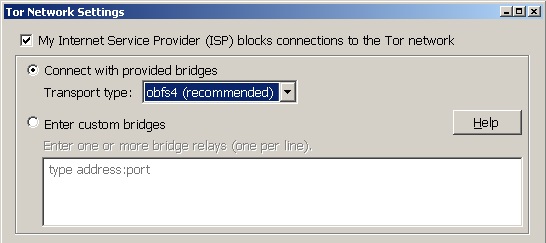

My Internet Service... - opcja próbuje ominąć blokadę połączeń do sieci TOR, jaką może przeprowadzać dostawca Internetu. Czasem ISP lub administrator sieci lokalnej ingeruje (bo np. wymaga tego polityka firmy) w ruch sieciowy tak głęboko, że wykrywa typ ruchu, blokując zadane połączenia. Jeśli Tor nie może się połączyć i sygnalizuje błędy, można spróbować włączyć tę opcję.

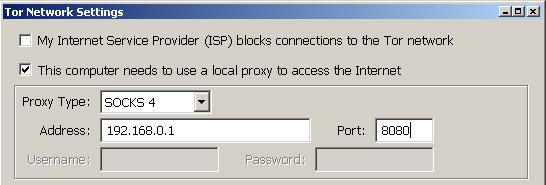

This computer needs... - jeśli w sieci lokalnej obowiązuje zasada połączeń przez serwer proxy, można tu wpisać jego dane. Uzyskać można je zapewne od swojego dostawcy Internetu lub lokalnego administratora sieci. Przy połączeniach proxy zazwyczaj podaje się typ serwera, adres IP, port, na jakim akceptuje ruch i czasem dane autoryzacyjne (login i hasło). Poniżej przedstawiono przykładowe i bardzo popularne ustawienia serwera proxy.

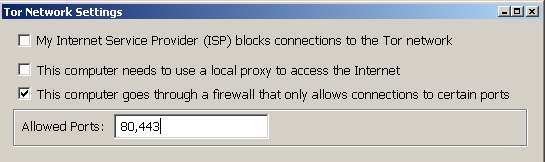

This computer goes through... - w przypadku gdy w lokalnej sieci wprowadzono zabezpieczenie polegające na umożliwieniu komunikacji sieciowej tylko na wybranych portach, ta opcja może się bardzo przydać. W pozycji Allowed Ports wpisujemy port lub porty, jakie są dopuszczone do ruchu w lokalnej sieci. Port 80 i 433 zazwyczaj nie są blokowane ponieważ za ich pomocą odbywa się ruch dla stron internetowych.

Check for Tor Browser Update - opcja ta pozwala na wykrywanie czy są nowe wersje przeglądarki. Jest to przydatna opcja, ponieważ przeglądarka jest rozwijana dynamicznie i stale poprawiane są błędy oraz usuwane aktualne problemy. Przeglądarka automatycznie przy każdym starcie samodzielnie sprawdza dostępność aktualizacji i informuje o tym użytkownika.

Dostęp do menu

Przy okazji - po naciśnięciu klawisza F10 pojawia się, na samej górze przeglądarki, znane menu, z którego można dokonać pełnej konfiguracji.

Sieć połączeń

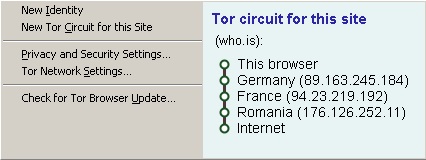

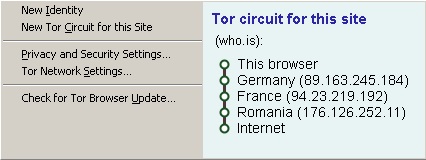

Wspomniana wcześniej sieć połączeń pojawia się po naciśnięciu przycisku ikony cebuli w lewym górnym rogu okna przeglądarki. Przeglądarka Tor łączy się do losowo wybranego węzła pośredniego, ten łączy się do kolejnego itd. Ostatni węzeł jest już odpowiedzialny za komunikację ze zdalnym serwerem docelowym, którego adres wybraliśmy w naszej przeglądarce Tor.

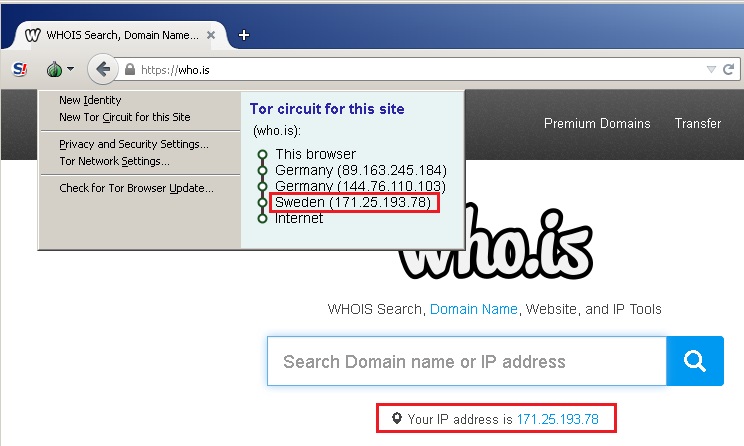

Każdej karcie Tor przypisuje inną ścieżkę połączeń, którą zmienia co 10 minut. Ścieżka połączeń zwizualizowana jest w menu Tor, a przykładowa strona who.is wczytana w jednej z kart łączy się taką ścieżką:

W tym wypadku nasza przeglądarka, za pomocą szyfrowanego połączenia, łączy się z komputerem w Niemczech, tamten łączy się z komputerem we Francji, a ten z komputerem w Rumunii. Ostatni komputer na ścieżce łączy się już bezpośrednio z serwerem docelowym, czyli stroną who.is. I tu pojawiają się pytania: Kim jest ten ostatni? Czy to ktoś, kto może mnie inwigilować? Czy ten ktoś przechwytuje ruch z mojej przeglądarki? Jeśli korzystam ze strony, która natywnie nie obsługuje szyfrowania (adres rozpoczynający się od https://), to moje dane przesyłane pomiędzy przeglądarką a stroną docelową są narażone na odczytanie czy nawet modyfikacje. Wobec tego ZAWSZE należy używać połączeń szyfrowanych, czyli korzystać z serwerów szyfrujących samodzielnie całość ruchu. Adresy szyfrowanych stron zawsze rozpoczynają się od https://.

Czego Tor Browser Bundle może NIE zrobić?

Większość użytkowników instaluje przeglądarkę TorBrowser Bundle i cieszy się szyfrowaniem oraz anonimowością. Niestety jest coś, o czym nie pamiętają lub nie wiedzą: DNS. Kiedy wpisujemy w pasku adresu przeglądarki adres strony internetowej, zanim ją zobaczymy, musi nastąpić proces zamiany adresu, jaki podaliśmy na adres IP. Przykładowo: my wpisujemy www.wp.pl, komputer musi teraz dokonać zamiany podanej nazwy domenowej na adres IP. Wysyła zatem zapytanie do serwera DNS i otrzymuje odpowiedź. Serwer taki może pracować lokalnie lub gdzieś w Internecie. Tak czy inaczej, zapytania i odpowiedzi DNS przesyłane są otwartym tekstem, czyli nie są szyfrowane, co poważnie narusza naszą prywatność. Rozwiązaniem tego problemu może być coraz popularniejszy system szyfrowania ruchu DNS (przykładowo OpenDNS Crypt dostępny dla Windowsa, jak i Linuxa). Temat ten opisano w innym naszym kursie. Tor Browser Bundle w nowszych wersjach pakuje swoje odwołania DNS do sieci Tor i w miarę bezpiecznie przesyła je do serwerów DNS, tą samą drogą otrzymuje też odpowiedzi. Możliwe jednak, że masz starą wersję lub ktoś stworzy nową wersję Tor Browser, np. pod Linuxa, i nie będzie ona zajmowała się szyfrowaniem ruchu DNS. W takim przypadku warto pamiętać o komunikacji DNS i jej prawidłowej ochronie.

Testy

1) Sprawdźmy zatem, jak zachowuje się przeglądarka Tor Browser Bundle. Po instalacji uruchamiamy ją i rozwijamy menu konfiguracyjne (ikonka cebuli). Jak widać, nie ma tu żadnej mapy połączeń. Teraz wpisujemy do paska adresu dowolny adres strony WWW, np. www.wp.pl, i po chwili sprawdzamy ponownie menu. Tym razem pojawiła się wcześniej przedstawiona mapka połączeń. Aby sprawdzić, czy faktycznie każda karta ma inną topologię połączeń w Internecie pomiędzy pośrednikami Tor, otwieramy drugą kartę i wchodzimy na inną stronę, np. www.onet.pl. Porównując mapy połączeń obu kart, widać, że są one inne.

2) Co jakiś czas dana topologia połączeń jest automatycznie zmieniania. Można to sprawdzić w następujący sposób:

- wchodzimy na stronę who.is (automatycznie jest wyświetlany nasz adres, musi być on zgodny z ostatnim adresem z mapki połączeń),

- po minucie lub dwóch minutach odświeżamy stronę (F5, Ctrl-R, Ctrl-F5) i widzimy, że adres nadal jest ten sam,

- odczekujmy ok. 10 minut i znowu odświeżamy stronę, tym razem adres, jaki się pojawi, jest inny, nastąpiła automatyczna zmiana całej ścieżki połączeń w sieci TOR.

3) Opcje New Identity a New Tor Circuit for this Site pozwalają na ręczną zmianę ścieżki połączeń w sieci TOR. Otwieramy dwie nowe karty i wczytujemy dowolne strony WWW. Obserwujemy mapki połączeń. Teraz w jednej z kart wybieramy opcję New Tor Circuit for this Site i porównujemy obie mapki. Jak widać, druga z nich pozostaje bez zmiany, podczas gdy pierwsza jest zupełnie inna. Kolejno wybieramy opcję New Identity i cała przeglądarka zostaje zrestartowana, a wszystkie karty i strony WWW zamknięte

Podsumowanie

Samodzielna przeglądarka Tor Browser Bundle nie wymaga instalowania usługi TOR, jest gotowa do pracy zaraz po instalacji i nie wymaga prawie żadnej konfiguracji. Nowsze wersje dbają także o bezpieczeństwo ruchu DNS. Umożliwia ona całkiem dobrą ochronę przed podglądaniem transmisji w sieci lokalnej, u dostawcy Internetu, a także w samym Internecie. Należy jednak pamiętać, iż nie jest to narzędzie całkowicie szyfrujące ruch z naszego komputera oraz nie zapewnia 100% anonimowości. Jak do tej pory jest to jedno z ciekawszych i prostych rozwiązań wspierających naszą ochronę podczas przeglądania Internetu.

Na koniec jeszcze jedna uwaga: nawet najlepszy system szyfrowania i zapewnienia anonimowości nie pomoże, gdy użytkownik nierozsądnie korzysta z sieci, podając na lewo i prawo swoje dane osobowe, pobierając i uruchamiając niepotrzebne programy, uruchamiając nieznane załączniki do poczty e-mail itd. Jak zwykle najważniejszy jest tu czynnik ludzki. Zawsze należy stosować dobry program antywirusowy, ostrożnie podchodzić do wiadomości e-mail z nieznanych źródeł, nie podawać niepotrzebnie swoich danych oraz korzystać z dobrych i pewnych zasobów, i serwisów sieciowych.

Opracowano:

Igor Brzeżek

NETStudio

Zasoby:

https://panopticlick.eff.org/

http://who.is/

https://blog.torproject.org/

http://securelist.pl/analysis/7318,demaskowanie_uzytkownikow_sieci_tor_gdzie_konczy_sie_anonimowosc_w_darknecie.html